Для достижения цели идентификации сетевых аномалий и угроз безопасности была реализована искусственная нейронная сеть на основе классифицирующей самоорганизующейся карты Кохонена.

Алгоритм работы проверочного стенда, осуществляющего обработку и фильтрацию большого объема сетевого трафика состоял из следующих этапов:

- Получение и предварительный анализ сетевого трафика, активности приложений, подключаемых устройств и радиообстановки Агентами, находящимися в различных средах контроля. Агент производит предварительный анализ с существенным уменьшением объемов классифицируемой информации для передачи на нейронные детекторы

- Приведение сетевых пакетов к специализированному формату классификации в соответствии с API сервисов нейросетевых детекторов

- Анализ поступающих данных с помощью нейросетей с различной топологией

- Формирование сигналов об атаках

- Формирование заданий на блокирование сред с активной атакующей составляющей.

Для создания макета, командой специалистов проведен анализ и выбрана архитектура и виды вспомогательных ресурсов (языка программирования, библиотек и т.д.), уже проведены некоторые исследования о их возможностях, построены алгоритмы, реализующие идентификацию сетевых атак и атак в беспроводных сетях и умных устройств, а также их классификацию, проведен глубокий анализ математических теорий, лежащих в основе перспективного на данный момент направления - машинного обучения. Сформированы принципы классификации и поиска сетевых аномалий, выбраны оптимальные настройки нейросети.

Аппаратно-программная часть ПО реализована с использованием С/C++, Python, фреймворков PyTorch/NumPy/Pandas. В целях проверки работоспособности архитектуры агентов и нейросетевого детектора (по заранее созданной модели угроз), на ПЭВМ был установлен локальный вариант системы. Система была подвергнута 15 различным типам сетевых атак.

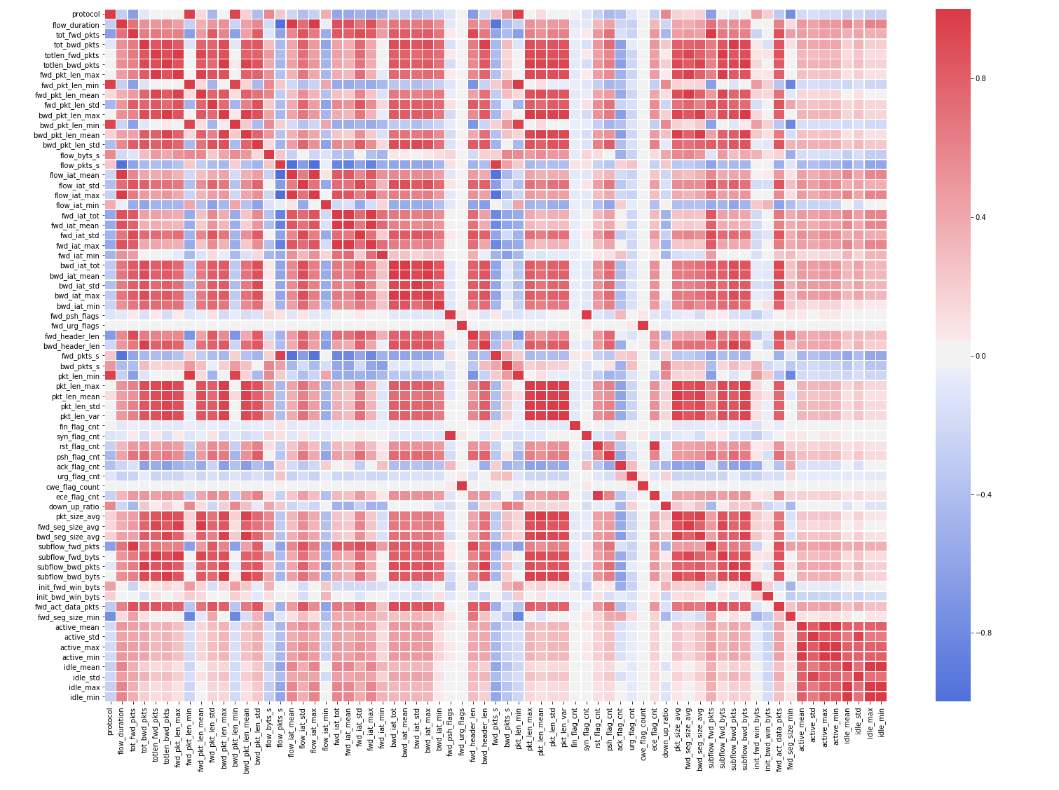

Данные трафика были подготовлены к дальнейшему использованию, убран нежелательный шум (элементы с высокой взаимной корреляцией), произведена разбивка данных на обучение/оценка/тест в определённых пропорциях, произведена классификация данных.

После кластеризации каждым из методов произведена последовательная интерполяция частей сета таким образом, чтобы у кластера с большей точностью карта была больше. Таким образом уже решена проблема важности данных и распределения первоначальных весов при обучении. Объединенный и ранжированный датасет передан в гибридную нейронную сеть.

В проведённых исследованиях в качестве обучающей была выбрана международная база атак с параметрами сетевых соединений, представляющая собой 10 % от исходного набора данных CSE-CIC-IDS2018. На основании результатов этих исследований получена статистика и проведен анализ эффективности нейросетевого детектора по критериям качества распознавания типов аномальных соединений и наличию ложных срабатываний (когда нормальное соединение принимается за атаку).

Таблица сетевых атак в используемой базе CSE-CIC-IDS2018:

| Отказ в обслуживании | Back, Land, Neptune, Pod, Smurf, Teardrop, Mailbomb, Processtable, Updstorm, Apache2, Worm |

| Сетевое сканирование | Satan, IPsweep, Nmap, Portsweep, Mscan |

| Получение удалённого доступа | Guess_password, Ftp_write, Imap, Phf, Multihop, WarezmasterXlock, Xsnoopm Snmpguess, Httptunnel, Sendmail, Named |

| Повышение привbлегий | Buffer_overload, Loadmodule Rootkit, Perl, Sqlattack, Xterm, Ps |

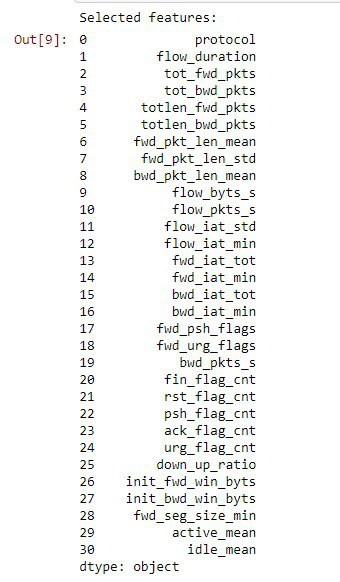

Таблица критериев отбора трафика для классификации:

Карта классифицирующих признаков в нейронной сети:

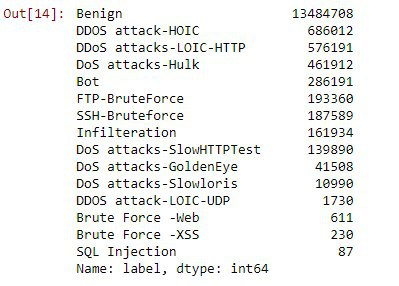

Таблица используемых для обучения атак:

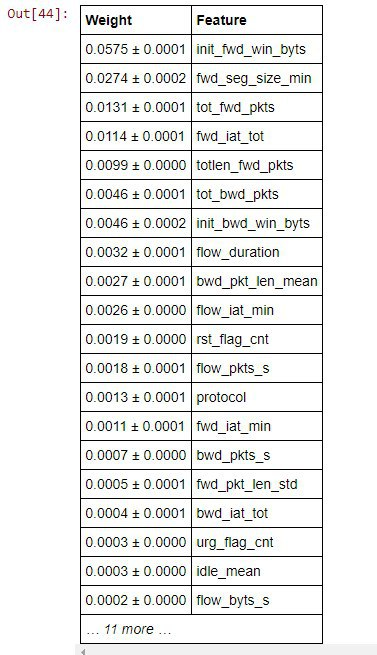

Полученные итоговые веса при обучении:

Таблица классифицируемых атак для проверки нейросети:

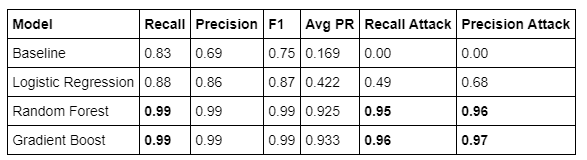

Результаты классификации на реальных конкурирующих детекторах с указанием точности определения атак:

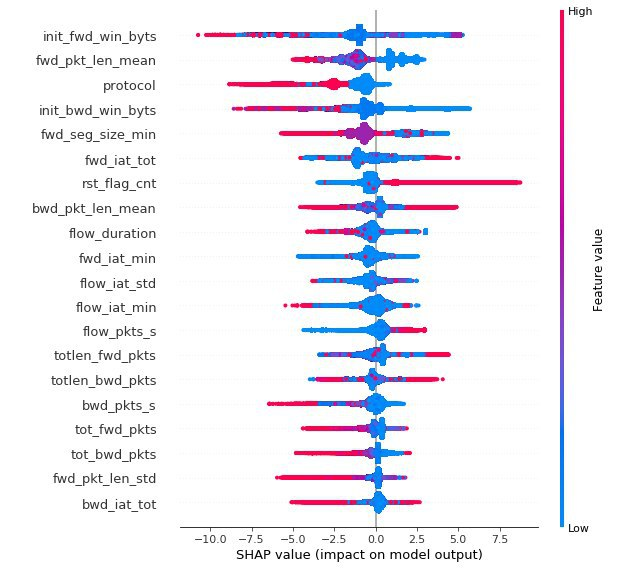

Анализ важности классификаторов в реальной работе и результаты классификации атак реальной сетью:

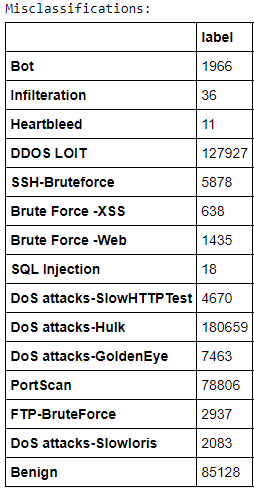

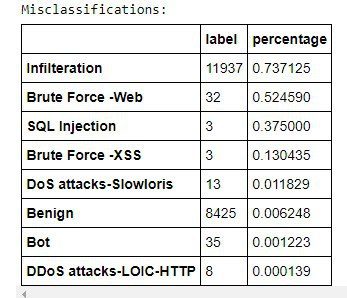

Оценка ошибочных срабатываний классификатора:

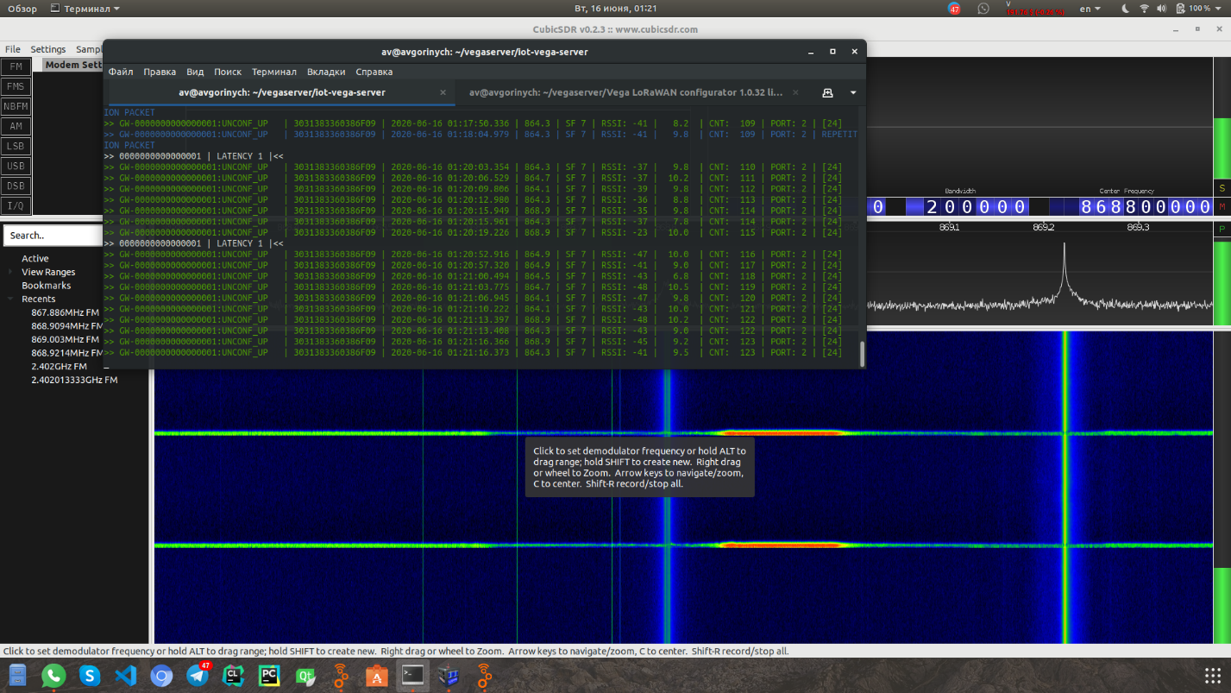

Вид ПО во время работы по детектированию аномалий и атак от двух сетевых агентов:

Проведенные исследования, тестовый стенд и результаты работы с реальными данными показали высокую эффективность и точность до 96% на предварительно подготовленном тестовом датасете.

В результате проведенного испытания были подтверждены следующие преимущества нашего решения относительно конкурентов:

- Благодаря хорошей сходимости нейросетевого детектора - система может решать задачи как идентификации вторжений, так и предотвращения

- Возможен параллельный анализ трафика различных информационных сред всеми средствами защиты, благодаря существенному уменьшению трафика на классификаторе

- Более высокая скорость реакции

- Высокая точность определения аномалий и атак

- Возможность для нейронной сети полностью использовать потенциал «самообучения» и выходить за пределы базы знаний экспертной системы

- Отсутствие потребности регулярного обновления базы знаний

- Возможно добавление поддержки специализированных протоколов, в том числе беспроводных сред и сред умных устройств.

Команда разработки NGIDS NeuroFortress